contactez nous

Azure Service Fabric est la plateforme de Microsoft pour créer et exécuter majestueux et apatride microservices à haute densité et gestion intégrée du cycle de vie. Pour les entreprises qui évaluent ce qu'est Azure Service Fabric et quand l'utiliser, la plateforme offre une orchestration fiable, un démarrage rapide et des opérations simplifiées via Clusters gérés par Service Fabric (SFMC).

Principaux avantages :

Pour les équipes d'entreprise sur Azure, Azure Service Fabric fournit des microservices fiables et à haute densité avec un contrôle strict du cycle de vie.

Pourquoi les entreprises s'y intéressent :

Tissu de service fournit une orchestration des systèmes distribués pour les charges de travail avec état et sans état, avec un cycle de vie et une intégrité intégrés. Il fonctionne exécutables et conteneurs invités, permettant une haute densité et un démarrage rapide, au-delà d'un Kubernetes uniquement orchestration de conteneurs modèle.

Opérations gérées : SFMC simplifie le provisionnement, les certificats et la gouvernance.

Les microservices dynamiques ont besoin de disponibilité, de cohérence et de rapidité sans nécessiter de lourdes tâches personnalisées. Service Fabric pour les entreprises ajoute les garde-fous et l'automatisation pour répondre à ces besoins sur Azure.

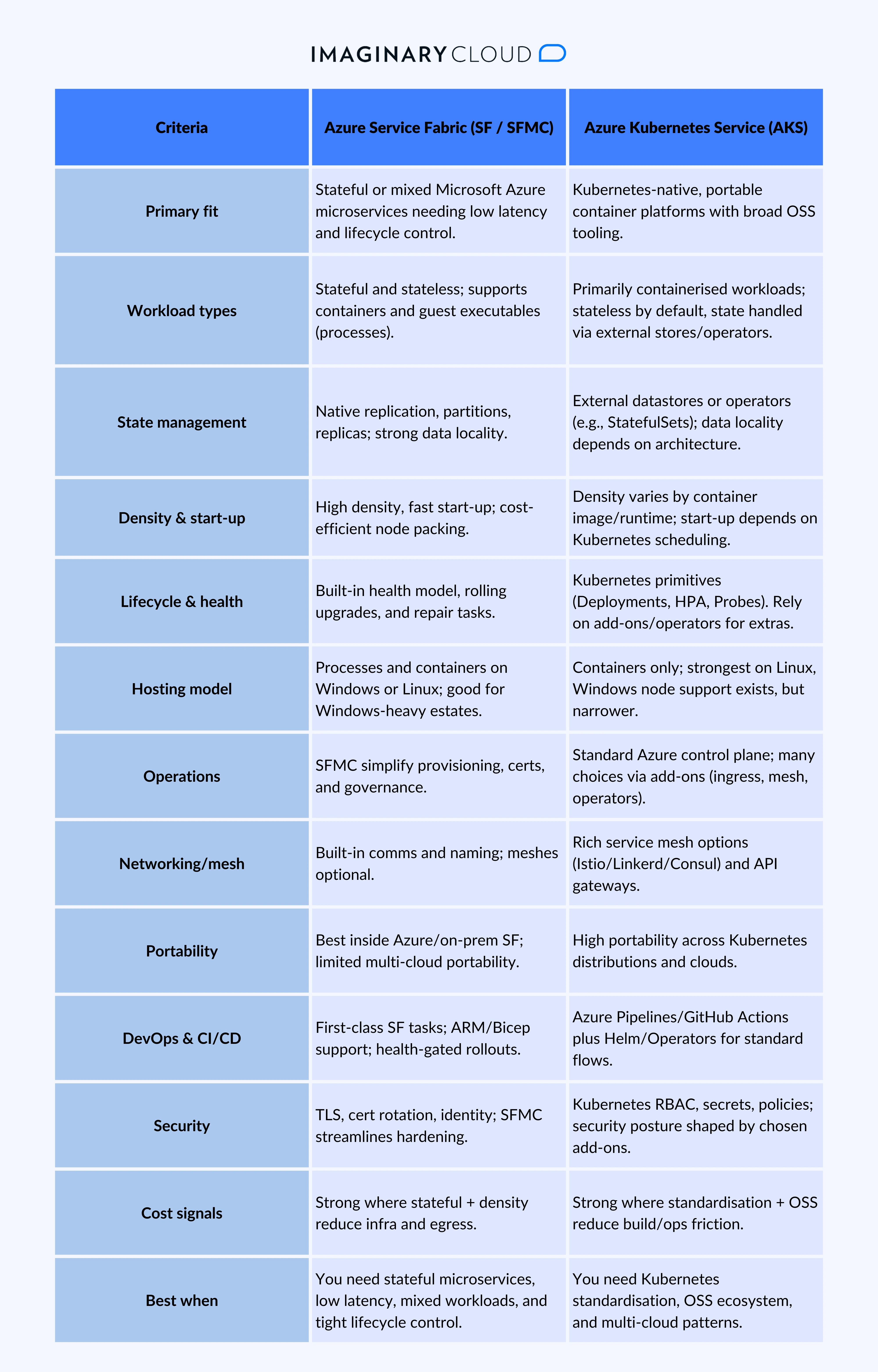

Décidez en fonction des besoins en matière de charge de travail, et pas seulement de la mode de la plateforme. Azure Service Fabric excelle lorsque vous en avez besoin microservices dynamiques, latence serrée, et contrôle du cycle de vie intégré; AKS brille pour Kubernetes natif, des parcs de conteneurs portables dotés d'une vaste chaîne d'outils OSS.

En résumé : entre Azure Service Fabric et AKS, choisissez Azure Service Fabric (et SFMC) pour des microservices d'entreprise dynamiques, à faible latence et à haute densité et des besoins d'hébergement mixtes ; choisissez AKS pour les parcs de conteneurs conformes aux normes Kubernetes, la portabilité et l'intégration complète des systèmes OSS.

Architecture Azure Service Fabric regroupe les services dans un environnement résilient et à haute densité grappe avec contrôle intégré de la santé, des améliorations et du placement. Il prend en charge majestueux et apatride microservices, les partitions fonctionnent à grande échelle et répliquent les données pour des raisons de fiabilité, répondant ainsi aux besoins des entreprises qui ont besoin de SLO prévisibles et d'un accès à l'état à faible latence.

En résumé : Azure Service Fabric utilise des partitions, des répliques et un placement régi par des règles pour fournir évolutivité, fiabilité, et faible latence accès à l'État, tandis que SFMC réduit les frais d'exploitation pour les équipes de l'entreprise.

Clusters gérés par Service Fabric sont la méthode gérée de courir Azure Service Fabric. Microsoft gère les ressources de support du cluster afin que les équipes puissent se concentrer sur déploiement, cycle de vie, et fiabilité plutôt que des échafaudages. C'est idéal pour Service Fabric pour les entreprises qui ont besoin de rapidité, de gouvernance et de répétabilité.

Pourquoi la SFMC simplifie les opérations :

En résumé : SFMC apporte une gouvernance, une sécurité et un contrôle du cycle de vie gérés à Azure Service Fabric, réduisant la charge opérationnelle tout en améliorant la fiabilité et le délai de rentabilisation.

Azure Service Fabric (y compris Clusters gérés par Service Fabric) est conçu pour microservices de niveau professionnel qui doit évoluer de manière prévisible, rester disponible et envoyer les mises à jour en toute sécurité. Il associe le partitionnement, la réplication et les déploiements axés sur l'état de santé pour respecter les SLO tout en simplifiant les opérations de Service Fabric pour les entreprises.

En résumé : Azure Service Fabric réalise évolutivité, fiabilité, et cycle de vie contrôlé grâce au partitionnement, à la réplication, aux signaux de santé et aux déploiements automatisés, offrant aux entreprises des performances prévisibles tout en réduisant les frais opérationnels.

Azure Service Fabric prend en charge les contrôles de niveau professionnel pour Microservices Microsoft Azure qui doivent répondre à une stricte conformité. Il applique le chiffrement en transit, un contrôle strict des identités et des accès et des opérations gouvernées, ce qui est idéal pour Service Fabric pour les entreprises dans la finance, la santé ou le secteur public.

En résumé : Azure Service Fabric fournit le chiffrement, l'identité, l'isolation du réseau et une gouvernance axée sur des politiques, avec le soutien de la SFMC pour simplifier la gestion des certificats et les audits, afin que les entreprises réglementées puissent répondre aux exigences de sécurité sans ralentir la livraison.

Azure Service Fabric convient aux systèmes critiques et toujours actifs. Il alimente majestueux et des microservices Microsoft Azure sans état qui nécessitent une faible latence, une haute densité et un contrôle sécurisé du cycle de vie, ce qui en fait la structure de services idéale pour les entreprises.

En résumé : choisir Azure Service Fabric lorsque les applications ont besoin microservices dynamiques, une latence prévisible et des mises à niveau sécurisées à grande échelle, des exigences standard dans les domaines de la finance, des télécommunications, de la vente au détail, de la santé et de l'IoT.

Oui Azure Service Fabric exécute des microservices qui appellent Services d'intelligence artificielle Azure, Azure OpenAI, et Apprentissage automatique Azure points de terminaison, et il se connecte proprement à Microsoft Fabric/OneLake, Lac de données Azure, Hubs d'événements, et SQL Azure. Cela convient Service Fabric pour les entreprises qui ont besoin d'une inférence à faible latence, de données gouvernées et de déploiements sécurisés.

En résumé : Azure Service Fabric s'intègre de manière native aux services de données Azure AI/ML et Microsoft Fabric, combinant une connectivité sécurisée, des MLOP gouvernés et des modèles de service à faible latence dont les entreprises ont besoin pour l'IA de production.

Azure Service Fabric le déploiement est une voie claire : créez localement, automatisez CI/CD, puis faites la promotion auprès de Clusters gérés par Service Fabric (SFMC) avec des déploiements liés à la santé. Conservez tout sous forme de code (manifestes + ARM/BICEP) et utilisez Azure DevOps ou Actions sur GitHub pour des versions répétables.

Conseil : conservez un pipeline paramétré unique qui cible le développement, le staging et la production ; modifiez uniquement les variables d'environnement, les secrets et la capacité.

En résumé : standardisez votre Déploiement d'Azure Service Fabric avec des manifestes, ARM/BICEP et CI/CD ; faites la promotion via SFMC avec des déploiements dépendants de l'état de santé, et exécutez vers des SLO avec SFX, Application Insights et Log Analytics.

Déménagement depuis Services cloud (support étendu) pour Azure Service Fabric (SFMC) est une modernisation structurée. Simplifiez les choses : associez les rôles aux services, standardisez le déploiement et protégez les utilisateurs grâce à des déploiements échelonnés. Cela convient Service Fabric pour les entreprises qui ont besoin de changements plus sûrs avec des SLO stricts.

Contrôles des risques à appliquer

En résumé : faites en sorte que la migration soit pragmatique et réversible : associez les rôles aux services, standardisez le déploiement de Service Fabric avec CI/CD et IaC, et utilisez SFMC et des versions dépendantes de l'état de santé pour protéger la disponibilité pendant que vous vous modernisez.

Evaluer Azure Service Fabric avec une courte liste de contrôle testable afin que vous puissiez confirmer votre adéquation microservices de niveau professionnel, charges de travail dynamiques, et SFMC opérations avant la mise à l'échelle.

En résumé : validez l'architecture, les avantages, l'évolutivité, la fiabilité et le flux de déploiement d'Azure Service Fabric dans le cadre d'un petit projet pilote de type production, en mesurant la densité, la latence et la sécurité des modifications avant un déploiement plus large.

Azure Service Fabric est parfaitement adapté lorsque vous avez besoin de microservices dynamiques, de versions à haute densité et à contrôle d'état de santé, avec SFMC pour réduire le travail opérationnel. Si cela correspond à votre feuille de route, passez de la recherche à un projet pilote et prouvez-le par rapport à vos SLO.

Coup d'envoi immédiat : Réservez une évaluation de l'état de préparation à l'IA pour valider l'ajustement, confirmer l'architecture et définir un projet pilote de type production adapté à vos charges de travail.

Azure Service Fabric est utilisé pour créer et exécuter majestueux et apatride des microservices qui ont besoin faible latence, haute densité, et gestion du cycle de vie intégrée sur Azure. Les utilisations typiques incluent :

Produit différent Tissu Microsoft est un analytique plateforme (Power BI, Data Factory, ingénierie des données, intelligence en temps réel, entrepôt de données, Un lac). Utilisations courantes :

Remarque : Azure Service Fabric (microservices/plateforme d'applications) ≠ Microsoft Fabric (plateforme d'analyse).

Non. Azure Service Fabric appuis majestueux services et courses procédés et conteneurs avec des améliorations axées sur la santé intégrées. Kubernetes (AKS) est un orchestration de conteneurs plateforme axée sur la portabilité et un vaste écosystème OSS.

Si tu veux dire Azure Service Fabric, il comprend : entrelas, types de nœuds, des cloisons et répliques, un intégré modèle de santé et de mise à niveau, nommage/communication des services, Explorateur Service Fabric, et Clusters gérés par Service Fabric (SFMC) pour les opérations gérées. Ils offrent évolutivité, fiabilité, communications sécurisées et simplifient les opérations du jour au lendemain.

Oui Azure Service Fabric alimente les microservices de niveau entreprise, notamment majestueux applications, et reste pris en charge sur Azure, avec Clusters gérés par Service Fabric (SFMC) simplifier les opérations.

Windows et Linux. Courez conteneurs et exécutables invités côte à côte, utile pour les domaines utilisant Windows ou mixtes.

Authentifiez-vous, puis utilisez Explorateur Service Fabric, Azure CLI/PowerShell ou des pipelines. Gérez certificats, échelle types de nœuds, et exécutez mises à niveau continues avec barrières sanitaires.

Construisez apatride ou majestueux services. Utilisez .NET, Java et des piles conteneurisées. Exposer les points de terminaison HTTP/gRPC et utiliser la plate-forme nommage/communication Des API en cas de besoin.

Oui Utiliser TLS, rotation des certificats, identités gérées, réseaux privés et Politique Azure. La SFMC rationalise le renforcement et la préparation aux audits.

Oui De nombreuses équipes commencent par des services d'apatridie sur des conteneurs, puis introduisent des services dynamiques pour les chemins à faible latence en fonction de l'évolution des besoins.

Alexandra Mendes est spécialiste senior de la croissance chez Imaginary Cloud et possède plus de 3 ans d'expérience dans la rédaction de textes sur le développement de logiciels, l'IA et la transformation numérique. Après avoir suivi un cours de développement frontend, Alexandra a acquis des compétences pratiques en matière de codage et travaille désormais en étroite collaboration avec les équipes techniques. Passionnée par la façon dont les nouvelles technologies façonnent les entreprises et la société, Alexandra aime transformer des sujets complexes en contenus clairs et utiles pour les décideurs.

People who read this post, also found these interesting: