kontaktiere uns

Azure Service Fabric ist Microsofts Plattform zum Erstellen und Ausführen staatlich und staatenlos Microservices mit hoher Dichte und integriertem Lifecycle-Management. Für Unternehmen, die evaluieren was ist Azure Service Fabric und wann sie verwendet werden sollte, bietet die Plattform eine zuverlässige Orchestrierung, einen schnellen Start und einen vereinfachten Betrieb über Mit Service Fabric verwaltete Cluster (SFMC).

Die wichtigsten Vorteile:

Für Unternehmensteams auf Azure Azure Service Fabric bietet zuverlässige Microservices mit hoher Dichte und starker Lebenszykluskontrolle.

Warum sich Unternehmen darum kümmern:

Service Fabric bietet verteilte Systemorchestrierung für statusbehaftete und statusfreie Workloads mit integriertem Lebenszyklus und Integrität. Es läuft Ausführbare Gastdateien und Container, ermöglicht eine hohe Dichte und einen schnellen Start, mehr als nur Kubernetes Container-Orchestrierung Modell.

Verwaltete Abläufe: SFMC vereinfacht Bereitstellung, Zertifikate und Governance.

Stateful-Microservices benötigen Verfügbarkeit, Konsistenz und Geschwindigkeit ohne aufwändige kundenspezifische Anpassungen. Service Fabric für Unternehmen fügt die Leitplanken und die Automatisierung hinzu, um diese Anforderungen in Azure zu erfüllen.

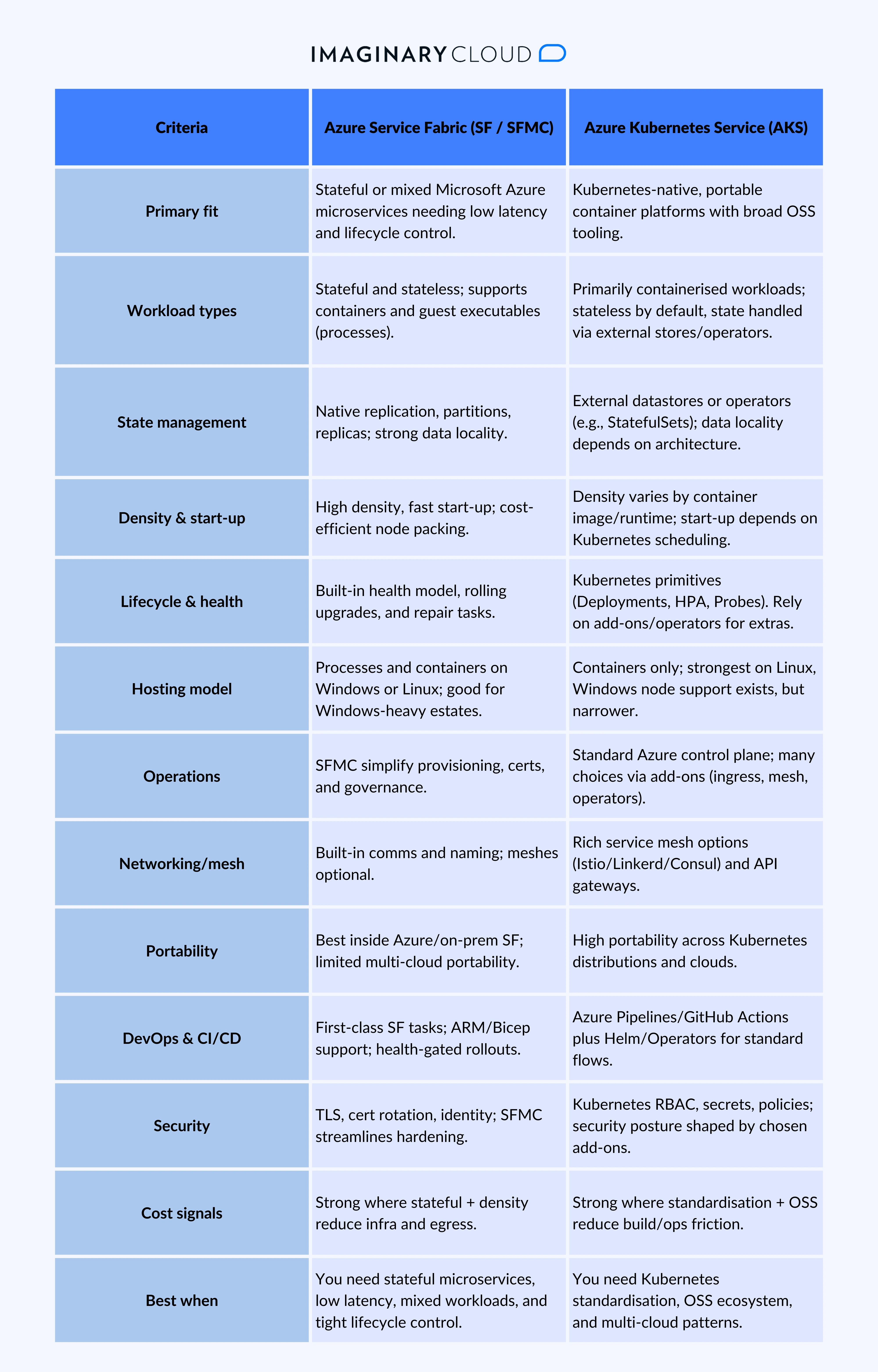

Entscheiden Sie auf der Grundlage der Workload-Anforderungen, nicht nur anhand der Plattformmode. Azure Service Fabric eignet sich hervorragend, wenn Sie es brauchen zustandsbehaftete Microservices, enge Latenz, und integrierte Lebenszykluskontrolle; FRAGT glänzt für Kubernetes-nativ, tragbare Container Estates mit einer breiten OSS-Toolchain.

Zusammengefasst: zwischen Azure Service Fabric und AKS, wähle Azure Service Fabric (und SFMC) für zustandsorientierte, latenzarme, hochdichte Unternehmens-Microservices und gemischte Hosting-Anforderungen. Wählen Sie AKS für Container-Umgebungen nach Kubernetes-Standard, Portabilität und umfangreiche OSS-Integration.

Azure Service Fabric-Architektur gruppiert Dienste zu einem widerstandsfähigen, hochdichten Cluster mit integrierter Gesundheits-, Upgrade- und Platzierungskontrolle. Es unterstützt staatlich und staatenlos Microservices, Partitionen sind skalierbar und replizieren Daten aus Gründen der Zuverlässigkeit — ideal für Unternehmen, die vorhersehbare SLOs und Zugänge mit niedriger Latenz benötigen.

Zusammengefasst: Azure Service Fabric verwendet Partitionen, Replikate und richtliniengesteuerte Platzierung zur Bereitstellung Skalierbarkeit, Zuverlässigkeit, und niedrige Latenz Zugang zum Staat, während SFMC reduziert den Betriebsaufwand für Unternehmensteams.

Von Service Fabric verwaltete Cluster sind die verwaltete Art zu laufen Azure Service Fabric. Microsoft verwaltet die unterstützenden Ressourcen des Clusters, sodass sich die Teams auf Folgendes konzentrieren können Einsatz, Lebenszyklus, und Zuverlässigkeit statt Gerüste. Das ist ideal für Service Fabric für Unternehmen die Geschwindigkeit, Steuerung und Wiederholbarkeit benötigen.

Warum SFMC den Betrieb vereinfacht:

Zusammengefasst: SFMC bietet verwaltete Governance, Sicherheit und Lebenszykluskontrolle für Azure Service Fabric, reduziert den betrieblichen Aufwand und verbessert gleichzeitig die Zuverlässigkeit und die Amortisierungszeit.

Azure Service Fabric (einschließlich Von Service Fabric verwaltete Cluster) ist konzipiert für Microservices der Enterprise-Klasse das muss vorhersehbar skalieren, verfügbar bleiben und Updates sicher versenden. Es kombiniert Partitionierung, Replikation und statusorientierte Rollouts, um SLOs einzuhalten und gleichzeitig den Betrieb von Service Fabric for Enterprises zu vereinfachen.

Zusammengefasst: Azure Service Fabric erreicht Skalierbarkeit, Zuverlässigkeit, und kontrollierter Lebenszyklus durch Partitionierung, Replikation, Integritätssignale und automatisierte Rollouts, die Unternehmen eine vorhersehbare Leistung bei geringerem Betriebsaufwand bieten.

Azure Service Fabric unterstützt Steuerungen auf Unternehmensebene für Microsoft Azure-Mikrodienste das muss strikt eingehalten werden. Es erzwingt Verschlüsselung bei der Übertragung, strenge Identitäts- und Zugriffskontrollen sowie geregelte Abläufe, ideal für Service Fabric für Unternehmen im Finanzwesen, im Gesundheitswesen oder im öffentlichen Sektor.

Zusammengefasst: Azure Service Fabric bietet Verschlüsselung, Identität, Netzwerkisolierung und richtliniengesteuerte Governance, unterstützt durch SFMC, um die Zertifikatsverwaltung und Audits zu vereinfachen, sodass regulierte Unternehmen die Sicherheitsanforderungen erfüllen können, ohne die Bereitstellung zu verlangsamen.

Azure Service Fabric eignet sich für unternehmenskritische, ständig aktive Systeme. Es versorgt staatlich und zustandslose Microsoft Azure-Microservices, die eine niedrige Latenz, eine hohe Dichte und eine sichere Lebenszykluskontrolle benötigen, was sie zu einer idealen Service Fabric für Unternehmen macht.

Zusammengefasst: wählen Azure Service Fabric wenn Anwendungen benötigt werden zustandsbehaftete Microservices, vorhersehbare Latenz und sichere Upgrades in großem Maßstab, Standardanforderungen in den Bereichen Finanzen, Telekommunikation, Einzelhandel, Gesundheitswesen und IoT.

Ja. Azure Service Fabric führt Microservices aus, die aufrufen Azure-KI-Dienste, Azure OpenAI, und Maschinelles Lernen in Azure Endpunkte, und es verbindet sich sauber mit Microsoft Fabric/OneLake, Azure Data Lake, Event-Hubs, und Azure-SQL. Das passt Service Fabric für Unternehmen die Inferenz mit niedriger Latenz, kontrollierte Daten und sichere Rollouts benötigen.

Zusammengefasst: Azure Service Fabric lässt sich nativ in Azure AI/ML- und Microsoft Fabric-Datendienste integrieren und kombiniert sichere Konnektivität, kontrollierte MLOPs und Dienstmuster mit niedriger Latenz, die Unternehmen für Produktions-KI benötigen.

Azure Service Fabric Die Bereitstellung ist ein klarer Weg: lokal erstellen, automatisieren CI/CD, dann befördern zu Mit Service Fabric verwaltete Cluster (SFMC) mit gesundheitsbezogenen Rollouts. Behalte alles als Code (Manifeste + ARM/BICEP) und verwende Azure DevOps oder GitHub-Aktionen für wiederholbare Veröffentlichungen.

Tipp: Behalten Sie eine einzige, parametrisierte Pipeline bei, die auf Entwicklung, Staging und Produktion abzielt; wechseln Sie nur Umgebungsvariablen, Geheimnisse und Kapazitäten.

Zusammengefasst: standardisieren Sie Ihre Bereitstellung von Azure Service Fabric mit Manifesten, ARM/BICEP und CI/CD; Werbung über SFMC mit Health-Gated Rollouts und Ausführung auf SLOs mit SFX, Application Insights und Log Analytics.

Umzug von Cloud-Dienste (erweiterter Support) zu Azure Service Fabric (SFMC) ist eine strukturierte Modernisierung. Halten Sie den Weg einfach: Ordnen Sie den Diensten Rollen zu, standardisieren Sie die Bereitstellung und schützen Sie die Benutzer durch gestaffelte Rollouts. Das passt Service Fabric für Unternehmen die eine sicherere Änderung mit engen SLOs benötigen.

Anzuwendende Risikokontrollen

Zusammengefasst: Sorgen Sie für eine pragmatische und umkehrbare Migration: Ordnen Sie den Diensten Rollen zu, standardisieren Sie die Service Fabric-Bereitstellung mit CI/CD und IaC und verwenden Sie SFMC sowie Health-Gated Releases, um die Verfügbarkeit während der Modernisierung zu schützen.

Evaluieren Azure Service Fabric mit einer kurzen, testbaren Checkliste, damit Sie die Eignung für bestätigen können Microservices der Enterprise-Klasse, statusbehaftete Workloads, und SFMC Operationen vor der Skalierung.

Zusammengefasst: validieren Sie die Architektur, die Vorteile, die Skalierbarkeit, die Zuverlässigkeit und den Bereitstellungsablauf von Azure Service Fabric in einem kleinen, produktionsähnlichen Pilotprojekt, bei dem Dichte, Latenz und Änderungssicherheit vor der breiteren Einführung gemessen werden.

Azure Service Fabric eignet sich hervorragend, wenn Sie Stateful-Microservices, hohe Dichte und Health-Gated Releases benötigen. SFMC reduziert den betrieblichen Aufwand. Wenn das Ihrer Roadmap entspricht, wechseln Sie von der Forschung zu einem Pilotprojekt und stellen Sie dies anhand Ihrer SLOs unter Beweis.

Jetzt anpfiff: Buchen Sie ein KI-Readiness Assessment um die Eignung zu überprüfen, die Architektur zu bestätigen und den Umfang eines produktionsähnlichen Pilotprojekts abzudecken, das auf Ihre Workloads zugeschnitten ist.

Azure Service Fabric wird zum Bauen und Ausführen verwendet staatlich und staatenlos Microservices, die benötigen niedrige Latenz, hohe Dichte, und integriertes Lebenszyklusmanagement auf Azure. Zu den typischen Anwendungen gehören:

Anderes Produkt. Microsoft Fabric ist ein einheitliches Analytik Plattform (Power BI, Data Factory, Datentechnik, Echtzeitintelligenz, Data Warehouse, Ein See). Allgemeine Verwendungen:

Hinweis: Azure Service Fabric (Microservices/App-Plattform) ≈ Microsoft Fabric (Analyseplattform).

Nein. Azure Service Fabric unterstützt staatlich Dienste und Läufe Prozesse und Behälter mit eingebauten gesundheitsorientierten Upgrades. Kubernetes (AKS) ist ein Container-Orchestrierung Plattform, die sich auf Portabilität und ein breites OSS-Ökosystem konzentriert.

Wenn du meinst Azure Service Fabric, es beinhaltet: Cluster, Knotentypen, Partitionen und Nachbildungen, ein eingebauter Gesundheits- und Upgrade-Modell, Benennung/Kommunikation dienstleistungen, Service Fabric Explorer, und Mit Service Fabric verwaltete Cluster (SFMC) für verwaltete Operationen. Diese bieten Skalierbarkeit, Zuverlässigkeit, sichere Kommunikation und einfachere Abläufe von Tag zu Tag.

Ja. Azure Service Fabric unterstützt Microservices auf Unternehmensebene, darunter staatlich Apps und wird weiterhin auf Azure unterstützt, mit Mit Service Fabric verwaltete Cluster (SFMC) Vereinfachung der Abläufe.

Windows und Linux. Lauf Container und ausführbare Gastdateien Seite an Seite, nützlich für Windows-lastige oder gemischte Umgebungen.

Authentifizieren und dann verwenden Service Fabric Explorer, Azure CLI/PowerShell oder Pipelines. Verwalten Zertifikate, skala Knotentypen, und führe aus fortlaufende Upgrades mit Health Gates.

Bauen staatenlos oder staatlich Dienstleistungen. Verwenden Sie .NET, Java und containerisierte Stacks. Stellen Sie HTTP/gRPC-Endpunkte bereit und verwenden Sie die Plattform Benennung/Kommunikation APIs, wo sie benötigt werden.

Ja. Benutzen TLS, Zertifikatsrotation, verwaltete Identitäten, private Netzwerke und Azure-Richtlinie. SFMC optimiert die Absicherung und die Auditbereitschaft.

Ja. Viele Teams beginnen mit zustandslosen Diensten auf Containern und führen dann ein staatliche Dienste für Pfade mit niedriger Latenz, wenn sich die Anforderungen ändern.

Alexandra Mendes ist Senior Growth Specialist bei Imaginary Cloud und verfügt über mehr als 3 Jahre Erfahrung in der Erstellung von Texten über Softwareentwicklung, KI und digitale Transformation. Nach Abschluss eines Frontend-Entwicklungskurses erwarb Alexandra einige praktische Programmierkenntnisse und arbeitet nun eng mit technischen Teams zusammen. Alexandra ist begeistert davon, wie neue Technologien Wirtschaft und Gesellschaft prägen. Sie liebt es, komplexe Themen in klare, hilfreiche Inhalte für Entscheidungsträger umzuwandeln.

People who read this post, also found these interesting: